Система защиты Dealer Mobility от несанкционированного доступа к данным пользователей

Введение

Любое действие в интернете — это обмен данными. Каждый раз при запуске мобильного приложения или входе в Панель Управления Dealer Mobility смартфон или компьютер отправляет запрос к серверу Dealer Mobility и получает от него ответ. Широко распространенный протокол HTTP устанавливает правила обмена информацией, но и служит транспортным слоем для передачи данных — с его помощью приложение или браузер загружают информацию на компьютер или смартфон пользователя.

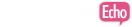

Однако, у протокола HTTP есть недостаток: данные передаются в открытом виде и никак не защищены. На пути из точки А в точку Б информация в интернете проходит через десятки промежуточных узлов, и, если хоть один из них находится под контролем злоумышленника, данные могут перехватить.

Для установки безопасного соединения используется протокол HTTPS с поддержкой шифрования SSL/TLS (использование данного протокола возможно как в мобильных приложениях, так и на сайтах, например, в Панели Управления ПУ Dealer Mobility).

В некоторых сервисах, например, в электронных платёжных системах, защита данных исключительно важна, поэтому в них используется протокол HTTPS.

Этот протокол также очень часто применяется и в других сервисах, которые обрабатывают приватную информацию пользователей, в том числе любые персональные данные, обеспечивая их сохранность от несанкционированного чтения/изменения/удаления.

Мобильные приложения и дилерские порталы Dealer Mobility поддерживают протокол HTTPS. Это является главным гарантом защиты персональных данных пользователей и безопасности любых клиент-серверных взаимодействий в рамках экосистемы Dealer Mobility и Remoto.

Безопасное соединение HTTPS и сертификаты SSL/TLS

Защиту данных в HTTPS обеспечивает криптографический протокол SSL/TLS, который шифрует передаваемую информацию. По сути этот протокол является дополнительным слоем для HTTP. Он обеспечивает шифрование данных и делает их недоступными для просмотра посторонними. Протокол SSL/TLS хорош тем, что позволяет двум незнакомым между собой участникам сети (мобильные приложения, сайты) установить защищённое соединение через незащищённый канал (интернет).

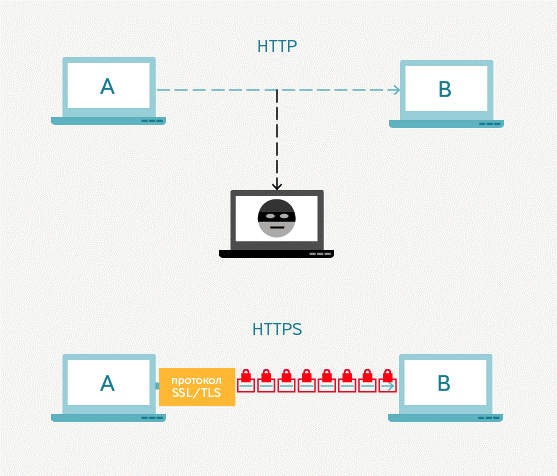

Сертификат подтверждает два факта:

1) Участник процесса передачи данных, которому он выдан, действительно существует

2) Данный участник управляет сервером, который указан в сертификате и может находиться в управлении этого сервера. Выдачей сертификатов занимаются официальные центры сертификации. В каждом сертификате содержатся данные о его владельце, в том числе имя (или название организации), а также подпись, удостоверяющая подлинность сертификата. Проверка подлинности сертификата — первое, что делает браузер или приложение при установке безопасного HTTPS-соединения. Обмен данными начинается только в том случае, если проверка прошла успешно.

Типы атак и противодействие им

| Тип атаки | Риск | Противодействие |

| Перехват трафика по локальной сети, через роутеры и свитчи, провайдера или через множество других промежуточных провайдеров | Низкий | Риск минимизируется: - Подпиской всех пакетов в рамках сессии закрытым ключом, известным только серверу и клиенту (мобильному приложению или сайту - ПУ) - Регулярным обновлением сертификата SSL/TLS |

| Декомпиляция и анализ кода мобильного приложения или сайта – ПУ | Низкий | Риск минимизируется: - Тем, что мобильное API не имеет методов для работы с данными других пользователей, кроме текущего и получению их данных - Тем, что невозможно продолжение сессии с ложным сертификатом (как в мобильном приложении, так и на сайте - ПУ) |

| Человеческий фактор: передача пароля от сайта – ПУ другому человеку или использование незаблокированного компьютера | Средний | Риск минимизируется: - Возможностью сброса пароля и обрыва текущей несанкционированной сессии - Логированием действий пользователей сайта – ПУ - Настройкой прав доступа для пользователей сайта – ПУ: существую роли, доступ которых к спискам пользователей ограничен или закрыт. Пример: редактор новостной ленты, менеджер по обработке заявок. Настоятельно рекомендуется соблюдать меры безопасности и не оставлять компьютер оператора Панели Управления Dealer Mobility в открытом доступе для посторонних, а также незамедлительно сообщать команде поддержки Dealer Mobility о появлении или увольнении сотрудников, имеющих доступ к Панели Управления для своевременного добавления / блокировки их аккаунтов. |

Заключение

Таким образом, гарантированно обезопаситься от получения посторонними лицами несанкционированного доступа к данным (спискам пользователей мобильного приложения, их персональным данным и заявкам) возможно при условии:

- Использования защищенного протокола передачи данных HTTPS с SSL/TLS при разработке мобильных приложениях и дилерских порталов;

- Своевременного обновления сертификатов SSL/TLS на стороне Dealer Mobility;

- Осторожному отношению к доступу в дилерский портал Dealer Mobility и предоставлению доступа в портал сотрудникам дилера/представительства.

Сервис поддержки клиентов работает на платформе UserEcho